-

KEYRKE(키르케)

클라우드 네이티브 환경과 멀티클라우드 환경의 비밀자산관리 솔루션

-

CyberArk

권한 접근 관리(Privileged Access Management)의 글로벌 리더

-

Digital Guardian

업계 유일의 엔터프라이즈 DLP 용 SaaS 솔루션

-

Imperva

애플리케이션과 API를 보호하는 사이버 보안 리더

-

Skyhigh Security

클라우드 보안 중심의 Skyhigh Security

-

Trellix

동적 위협에 대응하는 데 필요한 적응형 보호 기능

-

MontaVista

Embedded Linux 상용화의 선두주자

-

Trend Micro

기업/데이터 센터/클라우드 환경/네트워크 및 엔드포인트 보안 솔루션

-

Check Point

글로벌 1위, 차세대 방화벽

-

Monitorapp

국내 웹방화벽 시장점유율 1위!, 시큐어 웹게이트웨이(SWG), SSL 가시성 솔루션 제공

-

eNsecure

애플리케이션 위변조 방지 및 API 이상징후 탐지 및 관리, 기업의 모바일 엔드포인트 및 모바일 애플리케이션 보안

-

McAfee

엔드포인트에서 클라우드까지 위협 인텔리전스 통합 솔루션

-

DONGHOON Itech

보안점검 비용 절감 및 상시보안점검 체계 구축을 위한 동훈아이텍 솔루션

Imperva

- IMPERVA 소개

-

Imperva는 2002년 설립된 후 빠른 속도록 성장하면서 전 세계 100 여 국에서 6,000여 개의 고객사 및 500여 개의 파트너사를 보유한 글로벌 리딩 정보보안 전문업체로, 통합 보안 솔루션과 서비스 제공을 통해 끊임없이 변화하는 사이버 범죄로부터 고객의 재산인 주요 비즈니스 데이터와 어플리케이션을 보호하고 있습니다. Imperva는 데이터와 데이터에 대한 모든 경로를 보호한다는 사명을 가진 사이버 보안 리더로 디지털 혁신의 모든 단계에서 글로벌 고객 데이터를 사이버 공격으로부터 보호합니다. Imperva 제품은 글로벌 위협 인텔리전스 커뮤니티 인 Imperva Research Lab에서 최신 보안 및 규정 준수 전문 지식을 솔루션에 제공합니다.

- Figure 1. Magic Quadrant for Web Application Firewalls

-

Source : Gartner (August 2018)

Imperva의 웹방화벽은 가트너 매직쿼드런트 에서 5년 이상 웹방화벽 부문 리더로 선정되었고 웹방화벽 서비스 제공 범위를 온 프레미스 및 클라우드로 확장해가고 있습니다. 또한, 공격 분석 서비스로 클라이언트의 보안 사건을 분석할 때, 수천 가지의 경고 상황을 조치 가능한 몇 가지의 중요한 형태로 줄이며 더욱 명확한 솔루션을 제공하고 있습니다.

- Imperva RASP(Runtime Application Self Protection)

-

- 애플리케이션 스스로를 보호하다

-

RASP는 외부에 존재하는 별도 솔루션의 도움 없이 Application 자체에 공격을 탐지하고 차단할 수 있는 기능을 제공합니다. Application과 함께 동작하여(Tightly Coupled) SSDLC(Secure Software Development Life Cycle)의 핵심으로 동작하고, Code, 환경에 종속되지 않고 동작하여(Loosely Coupled) 설치, 운영의 편리성을 제공합니다.

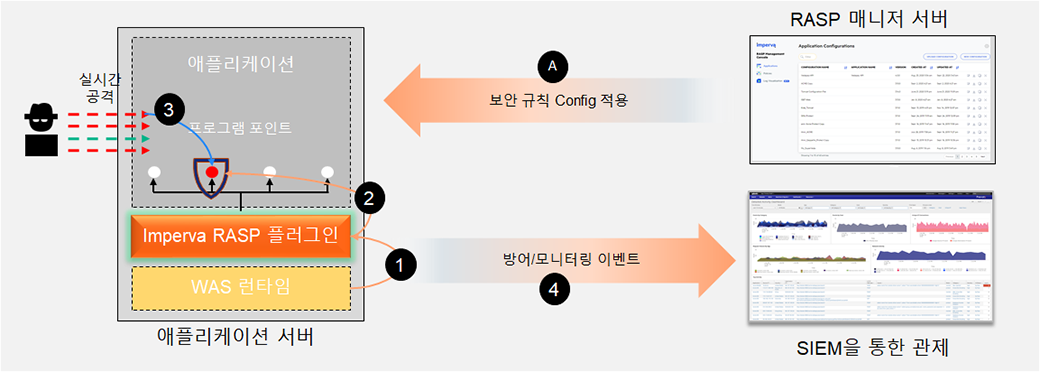

- RASP 작동원리

-

WAS 서버 기동(JAVA/.NET 런타임 시작) 시 RASP 플러그인을 로드합니다.

WAS 서버 기동(JAVA/.NET 런타임 시작) 시 RASP 플러그인을 로드합니다. RASP 플러그인은 취약하거나 중요한 실행 지점에 보안 로직을 “배치” 합니다.

RASP 플러그인은 취약하거나 중요한 실행 지점에 보안 로직을 “배치” 합니다.

- 프로그램 포인트 및 인스트루먼테이션 (Instrumentation) WAS 서버 기동(JAVA/.NET 런타임 시작) 시 RASP 플러그인을 로드합니다.

WAS 서버 기동(JAVA/.NET 런타임 시작) 시 RASP 플러그인을 로드합니다. RASP 플러그인은 취약하거나 중요한 실행 지점에 보안 로직을 “배치” 합니다.

RASP 플러그인은 취약하거나 중요한 실행 지점에 보안 로직을 “배치” 합니다. RASP 플러그인은 애플리케이션을 대신하여 공격을 저지한 후 보안 로깅을 기록하고 이를 SIEM 으로 전송/보고합니다.

RASP 플러그인은 애플리케이션을 대신하여 공격을 저지한 후 보안 로깅을 기록하고 이를 SIEM 으로 전송/보고합니다.

임퍼바 RASP는 애플리케이션 내부에서 동작하게 됩니다. 애플리케이션의 동작에 아무런 지장을 초래하지 않으면서 서도(Loosely Coupled) 애플리케이션과 한 몸으로 동작(Tightly Coupled)하여 정상적인(허용된) 행위 이외의 동작을 유발하는 공격을 탐지하게 됩니다.

또한, 기존 경계선 보안 제품들이 South to North 트래픽만 모니터링 할 수 있는 것과는 달리 애플리케이션 내부에 설치되기 때문에 East to West 트래픽까지 탐지가 가능합니다.

연구 결과에 따르면, 기업에서 애플리케이션의 취약점을 인식한 후에 그 취약점을 해결한 애플리케이션을 배포하는데 평균적으로 소요되는 시간은 약 171일 이라고 합니다. 기업체 입장에서는 취약점을 알고도 바로 취약점을 해결할 수 없으며, 그 취약점을 이용한 공격이 발생하지 않기를 기원해야 되는 입장인 것입니다. 이런 경우에도, RASP는 해결책이 될 수 있으며, 실시간으로 애플리케이션에 타겟으로 하는 모든 공격을 탐지하고 차단이 가능합니다.

- API 보안 솔루션 비교

-

구분 RASP Gateway방식 API 보안 솔루션 설치 방식 - WAS에 Agent 설치 (java instrumentation 사용)

- 시스템 자원을 최소한으로 사용

- 시스템과 동작을 같이하여 Fail Open 발생 없음

- Gateway 방식 설치

- 주요 통신 구간별 설치 필요 (이중화 구성 등 필요)

- 과부하 시 bypass로 인한 Fail Open 발생

- 플러그인을 통한 API 호출 수집 혹은 미러링을 통한 API Traffic 분석

- 수집된 API 호출을 탐지엔진에서 분석

- 위협 탐지 시 이벤트 발생

사용 기술 - 특화된 LangSec 기술 사용

- WAS와 같이 동작하여 application으로 인입 되는 모든 값을 검사

- Gateway를 통하여 전달 되는 통신에 대한 검사

- Signature 및 특정 값에 대한 탐지 및 차단

- API 검색 및 위협 분석

- 시그니처 방식으로 위협 탐지

- 머신 러닝을 이용한 학습을 통한 알려지지 않은 API 위협 보호

장점 - API를 포함하는 Web application을 대상으로 하는 모든 공격에 대한 탐지

- 문제가 되는 통신에 대한 즉각적인 차단

- Web application에 직접 설치 되는 Agent 없음

- API 위협에 대한 분석 가능

- 위협에 대한 즉각적인 차단 불가

RASP 설치 방식 - WAS에 Agent 설치 (java instrumentation 사용)

- 시스템 자원을 최소한으로 사용

- 시스템과 동작을 같이하여 Fail Open 발생 없음

사용 기술 - 특화된 LangSec 기술 사용

- WAS와 같이 동작하여 application으로 인입 되는 모든 값을 검사

장점 - API를 포함하는 Web application을 대상으로 하는 모든 공격에 대한 탐지

- 문제가 되는 통신에 대한 즉각적인 차단

Gateway방식 설치 방식 - Gateway 방식 설치

- 주요 통신 구간별 설치 필요 (이중화 구성 등 필요)

- 과부하 시 bypass로 인한 Fail Open 발생

사용 기술 - Gateway를 통하여 전달 되는 통신에 대한 검사

- Signature 및 특정 값에 대한 탐지 및 차단

장점 - Web application에 직접 설치 되는 Agent 없음

API 보안 솔루션 설치 방식 - 플러그인을 통한 API 호출 수집 혹은 미러링을 통한 API Traffic 분석

- 수집된 API 호출을 탐지엔진에서 분석

- 위협 탐지 시 이벤트 발생

사용 기술 - API 검색 및 위협 분석

- 시그니처 방식으로 위협 탐지

- 머신 러닝을 이용한 학습을 통한 알려지지 않은 API 위협 보호

장점 - API 위협에 대한 분석 가능

- 위협에 대한 즉각적인 차단 불가

RASP 솔루션은 애플리케이션과 생명주기를 같이하면서, API를 비롯한 모든 형태의 보안 위협을 탐지하고 즉각적인 차단 기능을 제공

- 문의 02-580-6300 (내선 3) / marketing@dhitech.co.kr

- 주소 서울시 강남구 역삼로 225, 동훈빌딩 5층/6층 ㈜동훈아이텍

- 홈페이지 제조사: https://www.imperva.com/